Ransomware, Rançongiciel, Cryptolocker, Cryptovirus... Qu'est-ce que c'est ?!

Les ransomwares (des mots anglais ransom = rançon, et wares pour softwares = logiciels) sont des logiciels malveillants ayant pour but de rendre vos données illisibles en les cryptant, puis de vous extorquer de l'argent afin de pouvoir les décrypter.

Ces logiciels malveillants sont délivrés principalement par pièce-jointe à un email, mais aussi par des liens vers des sites douteux immitant un site bien connu de l'utilisateur (comme celui de sa banque ou d'un service qu'il utilise). On appelle ce dernier procédé du "phishing" (du verbe anglais fish = pêcher, hammeçonner)

La première chose à savoir lorsque vous recevez un email contenant ce genre de menace est qu'il est nécessaire d'ouvrir la pièce-jointe, et le plus souvent de répondre par l'affirmative à une alerte de sécurité, afin de permettre au ransomware de commencer sa besogne, mais nous y reviendrons par la suite.

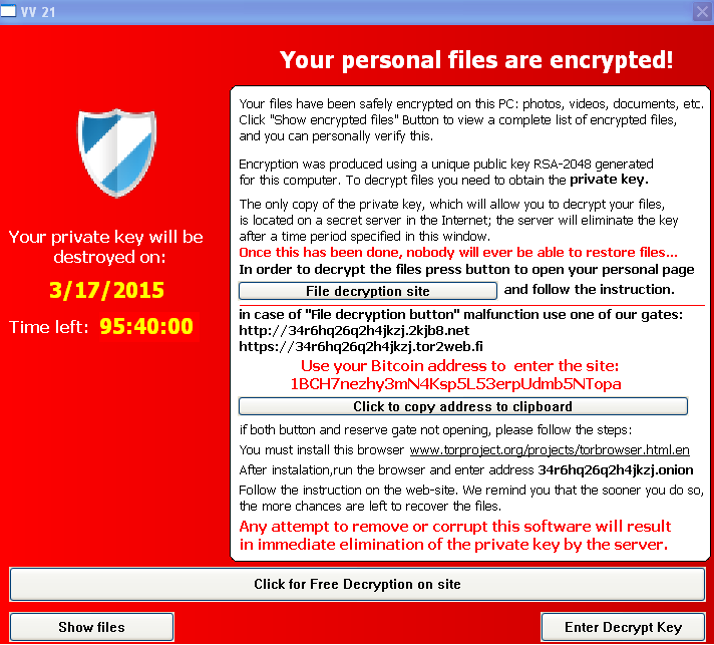

Lorsque le ransomware a terminé de crypter vos données, il vous affichera une fenêtre réclamant une rançon payable usuellement en "bitcoins", une monnaie virtuelle choisie pour ses fluxs financiers intraçables, et le plus souvent dans un temps imparti (histoire de vous motiver un peu plus).

Phishing, cryptage, bitcoin ? Explication ?

Le phishing, aussi appelé "social engineering" ou encore "hameçonnage" en français, est la pratique qui consiste à essayer de leurrer une victime en se faisant passer pour quelqu'un ou quelque chose d'autre. Contrairement à une croyance répandue (notamment via le cinéma et la télévision), la plupart des systèmes informatiques sont en réalité difficilement attaquables "de front", et le maillon le plus faible d'un système d'information est invariablement ses utilisateurs, vous, moi, tout le monde.

Car dans un bref manque de vigilance (nous y reviendrons) nous pouvons être trompés, leurrés par cette soit-disante facture venant de notre opérateur téléphonique ou cet email semblant provenir du cabinet du Président...

Parlons maintenant du cryptage, et sans entrer dans une explication trop technique car on pourrait y dédier des articles complets. Les ransomwares utilisent des algorithmes de cryptage à la pointe de la technologie, assurant une force de cryptage au delà des standards militaires. Toute donnée cryptée par leur action ne pourra être décryptée qu'à l'aide d'une clé de décryptage, connue des seuls auteurs du ransomware et utilisée au moment de l'infection. Il s'agit donc du précieux sésame sujet de la rançon demandée.

Et cette rançon sera très probablement demandée en "bitcoins". Le bitcoin est à la fois une monnaie virtuelle et un système de paiement. N'importe qui peut se procurer un "porte-monnaie" (wallet en anglais) Bitcoin et commencer à réaliser des transactions avec, anonymement. La principale raison de l'utilisation de cette monnaie est que les transactions sont intraçables, contrairement aux flux bancaires habituels. A l'heure ou j'écris ces lignes, 1 bitcoin équivaut à 939€, mais sa valeur est encore extrêmement volatile.

Mais qui sont les auteurs ? Quel est leur but ?

Les ransomwares sont pilotés par des réseaux de cybercriminels organisés et rentables. Leur objectif est purement financier et les gains soutiennent souvent d'autres opérations illégales, sur Internet ou dans le monde réel. Enfin, les ordinateurs compromis par ces programmes sont régulièrement ajoutés à des réseaux zombies, aussi appelés "botnets", pour participer à des attaques informatiques de grande envergure contre des cibles désignées par les groupes contrôlant ces botnets.

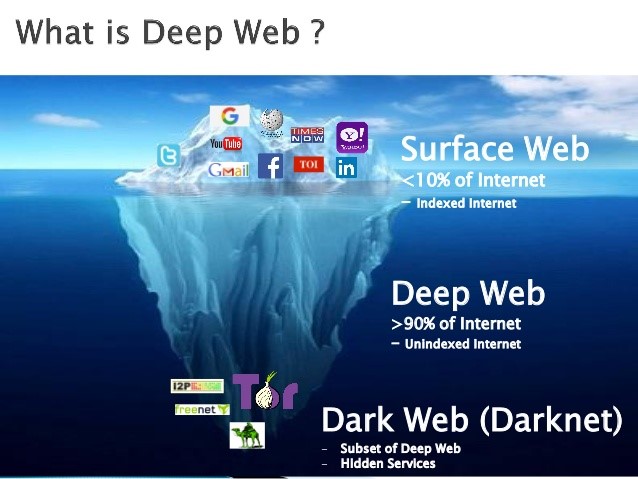

Les auteurs des ransomwares opèrent depuis le "dark web" ou "dark net", dont il convient d'expliquer de quoi il s'agit précisément :

Vous connaissez tous le surface web, celui que vous et moi utilisons pour aller sur Google, Linkedin, Twitter, Facebook, et tous les autres services "grand public". Il s'agit comme le montre l'image ci-dessus de seulement 10% d'Internet, le reste n'étant pas indexé par les moteurs de recherche, ou caché derrière des services d'anonymisation comme TOR.

L'analogie de l'iceberg est particulièrement bien adaptée à la description du dark web, puisqu'il s'agit réellement de la partie la plus profonde et la plus obscure d'internet.

Initialement, il était conçu comme un réseau anonyme pour protéger l'information, mais aussi plus tard pour permettre d'échapper à des régimes liberticides (de nombreux journalistes et blogueurs utilisent ces services pour se cacher de leur gouvernement), ou de publier des contenus susceptibles d'être censurés (wikileaks par exemple).

Les applications de ces réseaux sont extrêmement nombreuses et utiles, mais inévitablement c'est aussi aujourd'hui le plus grand marché du monde pour se procurer armes, drogues, prostituées, pédopornographie, services de piratage ou même de tueurs à gage et plus ou moins tout ce que vous pouvez imaginer d'à la fois illégal et lucratif. Les centres de commande et de contrôle des ransomwares sont donc opérés depuis ce dark web pour protéger l'identité de leurs auteurs.

L'activité des ransomware a explosé depuis 2015 en France

3 chiffres clés :

- 50% des entreprises ont subi une attaque par ransomware au cours des 12 derniers mois

- Les pertes de données ont augmenté de 400% en 2016 dans les entreprises

- Dans 40% des cas, les entreprises paient la rançon, pouvant se chiffrer en dizaines de milliers d'euros, sans certitude de récupérer leurs données

Et les ransomwares ont encore de beaux jours devant eux

Le modèle étant extrêmement lucratif, l'innovation des cybercriminels est stimulée et on voit de nouveaux vecteurs d'attaque ou nouveaux procédés apparaître toutes les semaines.

Ainsi, sur le dark net, des plateformes proposent maintenant de louer des ransomwares (sans avoir besoin d'aucune compétence technique et à des prix très raisonnables) afin de faire ses propres campagnes d'infection, moyennant un pourcentage des recettes ainsi obtenues.

En fin d'année, un ransomware innovait en proposant à ses victimes d'éviter de payer la rançon s'ils acceptaient d'infecter deux autres personnes parmi leurs connaissances. Le "social" ransomware était né !

Enfin, en Janvier, des bases de données accessibles au public (de type MongoDB et ElasticSearch) ont également été prises en otage avec demande de rançon.

Demain, avec la multiplication des objets connectés, on peut imaginer des scénarios qui ne sont plus de l'ordre de la science fiction mais bel et bien une menace réelle dont les prémices sont déjà visibles :

- Utilisation de réseaux zombies à partir de périphériques installés chez les particuliers et laissés sans sécurité ou par défaut : caméras IP, babyphones...

- Prise en otage de dispositifs de santé : les pacemakers et prothèses auditives sont déjà configurables sans fil et des preuves apparaissent de la possibilité d'en détourner ou d'en altérer le fonctionnement...

Comment s'en protéger ? 5 grandes lignes de défense

Les recommandations qui vont suivre peuvent être appliquées par votre responsable informatique ou votre prestataire et sont peu coûteuses. Elles vous permettront par contre d'économiser énormément de temps, de stress et d'argent en cas d'attaque.

1. Réseau : le périmètre défensif

- Equipez-vous d'un pare-feu de nouvelle génération (aussi appelé UTM ou pare-feu de niveau 7) embarquant une protection anti-malware efficace.

- Filtrez votre réseau en amont avec des technologies comme OpenDNS qui permettent d'identifier les sites frauduleux avant de s'y connecter

- Assurez-vous que votre messagerie (email) est protégée par un service performant, idéalement basé sur le cloud, d'antispam et d'antivirus. Les services comme Microsoft Office 365 et Google for Work incluent ce genre de protection, et il est toujours possible d'ajouter un antispam supplémentaire comme les technologies VadeSecure, IronPort et bien d'autres.

- Isolez les services exposés sur Internet comme les sites web ou les accès à distance. L'accès à votre WiFi public est également à sécuriser de façon appropriée (et pas par votre fournisseur de connexion Internet, meilleure recette pour un désastre)

2. Ordinateurs et périphériques : protection de tous les points d'accès

- Faites (ou faites faire) vos mises à jour de sécurité. Que vous soyez sur Windows, MacOS, Android, iOS, Linux, peu importe. Chaque semaine, des failles de sécurité sont découvertes et corrigées, et ces failles sont publiquement connues au moins à partir du moment où le correctif est publié. Fuyez les systèmes non maintenus par l'éditeur (comme Windows XP et Windows Server 2003 notamment)

- Verrouillez les fonctions dangereuses et le plus souvent inutiles comme les macros dans les documents Microsoft Office, ou bien la possibilité de lancer des programmes depuis les dossiers temporaires de Windows.

- Affichez les extensions de fichiers connus pour pouvoir identifier de quel type de fichier est réellement une pièce-jointe. Ce sont les derniers trois caractères après le dernier point du nom d'un fichier qui déterminent le programme avec lequel ce fichier sera ouvert. Ainsi, un fichier dont le nom se termine par .jpg est considéré comme une image et sera ouvert par une visionneuse d'images par défaut, alors qu'un fichier dont le nom se termine par .jpg.cmd est considéré un fichier de commandes et sera exécuté comme du code informatique !

- Ayez une politique de sécurité centralisée à partir de votre serveur afin qu'elle soit forcée et harmonisée. Le site Third Tier a publié un "Ransomware Prevention Kit" pour aider les entreprises à configurer leurs politiques centralisées. Pour la petite histoire, ce kit était initialement gratuit mais comme certaines sociétés se sont mises à le commercialiser à sa place, Third Tier a décidé de le rendre payant pour la toute petite somme minimum de $25 reversés au Women in IT Scholarship Program (Programme d'apprentissage pour les femmes dans l'informatique)

3. Applications : toujours un des principaux vecteurs d'attaques

- A l'instar de vos systèmes d'exploitation, vos logiciels doivent eux aussi être régulièrement mis à jour pour corriger leurs inévitables failles de sécurité.

- Soyez responsables et utilisez des mots de passe complexes et uniques par application, car dans le cas contraire en cas de compromission de votre mot de passe, l'ensemble des applications pourra être touché.

- Téléchargez vos applications uniquement depuis une source fiable. Les logiciels antimalware de dernière génération vous permettent d'identifier le site de l'éditeur original lors que vous recherchez une applicaiton sur Internet.

4. Données : utilisez la sécurité pour limiter vos risques

- Limitez les droits sur les partages de fichiers. Le dossier unique "commun" si répandu est une cible facile.

- Mettez en place le "versionning". Tous les serveurs, NAS et autres services de partage de fichiers dignes de ce nom permettent cette fonctionnalité qui conserve les X dernières versions d'un fichier modifié, en plus d'une corbeille en cas de suppression. Rappelez-vous cependant qu'il ne s'agit pas d'une solution de sauvegarde viable.

- Utilisez une solution de sauvegarde, mais surtout pratiquez ou faites pratiquer des tests de restauration réguliers de ces sauvegardes. En effet 77% des entreprises découvrent au moment d'un sinistre que leur sauvegarde est inopérante ou incomplète. Enfin certains dispositifs de sauvegarde permettent de détecter la présence de nouveaux fichiers cryptés ce qui peut être très utile dans certains cas où les dégâts d'un ransomware ne sont entièrement découverts que trop tard, après que les sauvegardes aient expiré.

5. Vigilance : prendre son temps et être sensibilisé à la sécurité

- Des détails permettent toujours de vous mettre la puce à l'oreille : orthographe, traduction automatique... Utilisez votre bon sens, si un email vous paraît louche, n'ouvrez pas la pièce-jointe et prenez un instant pour y réfléchir.

- En cas de doute, contactez l'expéditeur par téléphone, ou faites suivre l'email à votre responsable/prestataire informatique en mentionnant votre suspicion.

- Dans tous les cas, une pièce-jointe affichant un message peu compréhensible sur l'activation de telle ou telle fonctionnalité du programme à l'ouverture est très suspect ! Il convient donc d'exercer la plus grande prudence.

- La formation des collaborateurs est extrêmement importante. Il existe aujourd'hui des contenus de formation, sur site ou en ligne, pour sensibiliser les collaborateurs aux menaces auxquelles ils peuvent être confrontés dans leur usage de l'informatique. Un tout petit investissement mais qui permet de transformer le maillon faible en maillon fort de la sécurité d'un système d'information, car des collaborateurs formés sont la meilleure défense que l'entreprise aura jamais contre les cyber-attaques.

Que faire quand le mal est déjà fait ?

Vous l'avez ouvert et vous regrettez déjà... Et si vous voyez un message comme ci-dessus, il n'y a probablement déjà plus rien à faire hormis recourir aux sauvegardes, mais si le ransomware est toujours en train de faire son travail :

- La première chose à faire est de déconnecter toutes les connexions réseau de l'ordinateur infecté, aussi bien WiFi que filaire.

- Prévenez votre responsable/prestataire informatique, il pourra vous donner la marche à suivre, et identifier le type de ransomware. Les données sont parfois (bien que très rarement) décryptables si vous êtes face à une mouture dont les clés de décryptage ont été trouvées par les sociétés de sécurité.

- Renseignez-vous sur l'état de vos sauvegardes. En avez-vous une ? De quand ? En combien de temps peut-elle être restaurée ?

- En dernier recours, le choix de payer est à vos risques et périls

A propos de Manaps

Manaps accompagne les entreprises dans leurs besoins en informatique et notamment sur la sécurité de leur système d'information.

Vous voulez en discuter ? N'hésitez pas à nous laisser un message.

catégories :