Hier a commencé le dernier épisode en date du feuilleton "Ransomware contre entreprises". Pour rappel, un ransomware est un logiciel malveillant qui crypte vos données et demande une rançon pour les décrypter.

Hier et ce matin, on pouvait lire de cette attaque qu'elle était "d'un niveau sans précédent", "simultanée dans une centaine de pays", "massive", "capable de se propager d'elle même".

Mais force est de constater que les causes comme les conséquences de cette catastrophe industrielle sont identifiées et partiellement ignorées, et ce depuis parfois plusieurs années. Revenons donc aux bases de la sécurité informatique.

Internet n'a jamais été, n'est pas et ne sera jamais le monde des bisounours

Internet est aujourd'hui le théâtre d'une guerre non déclarée mais belle et bien réelle. Des états et des organisations se livrent une bataille acharnée qui entraîne la constitution et l'inévitable prolifération d'un arsenal impressionnant de cyber-armes.

La faille exploitée par l'attaque d'hier fait donc bien partie d'un ensemble de techniques utilisées par la NSA depuis des années dans leurs opérations secrètes, et publiées il y a quelques semaines après que l'organisation elle-même soit la victime d'un vol de données. Une aubaine pour les cyber-criminels.

Evidemment, dans le monde des bisounours, cette faille aurait du être signalée à l'éditeur Microsoft et corrigée, mais dans le monde réel, être le seul à connaître ces failles présentait un avantage stratégique évident. Il ne faut donc pas compter sur nos agences de renseignement pour protéger la sécurité de nos entreprises, ils estiment avoir mieux à faire de ces informations.

Prenons en collectivement acte : Internet est parfois hostile, et nous devons nous en protéger nous-mêmes, proactivement.

La mise à jour des systèmes n'est pas optionnelle

En 2017, il est à peine croyable qu'une faille dont le correctif a été publié mi-mars puisse encore faire des dégâts le 12 Mai dans des entreprises comme celles-ci, et sur des dizaines de milliers d'ordinateurs de surcroît. Il faut savoir que même un ordinateur personnel configuré par défaut est mieux mis à jour que certains systèmes d'entreprise aujourd'hui.

L'application et le suivi des mises à jour est un aspect critique de la sécurité informatique en entreprise. C'est une tâche fastidieuse, certes, qui rentre en conflit avec le laxisme des éditeurs de logiciels métiers, tout à fait, mais que n'importe quel service IT devrait prendre très au sérieux sous peine d'une facture très salée à l'arrivée.

Ce patch là en particulier avait d'ailleurs déjà fait l'objet d'une communication renforcée dans les milieux sécurité IT en raison de la dangerosité de la faille qu'il corrigeait, et qui ressemblait fortement à une précédente faille comblée en 2008 qui avait permis la naissance du vers Conficker.

Les méthodes de propagation évoluent, c'était prévu

Les ransomware rapportent de l'argent, beaucoup d'argent. C'est leur raison d'être : ils ont été créés pour financer les organisations criminelles qui les pilotent. L'effet d'aubaine est donc évident, et implique une innovation forte dans les moyens de faire encore et toujours plus d'argent.

Cela devrait donc être sans surprise aucune que de voir naître de nouveaux moyens de propagation de ces malwares, initialement délivrés presque exclusivement par email, en pièce-jointe ou à travers un lien vers un site douteux.

Aujourd'hui, malgré les nombreux rapports sur la question, on s'étonne pourtant de voir ces ransomwares adopter certains traits des virus ou vers que nous connaissions il y a 10 ans comme la propagation par le réseau.

Il est donc grand temps de se réveiller et d'utiliser les éléments à notre disposition pour anticiper les prochaines évolutions de ces menaces à travers des mesures proactives et l'application des bonnes pratiques de base.

La sécurité en amont avec le protocole DNS

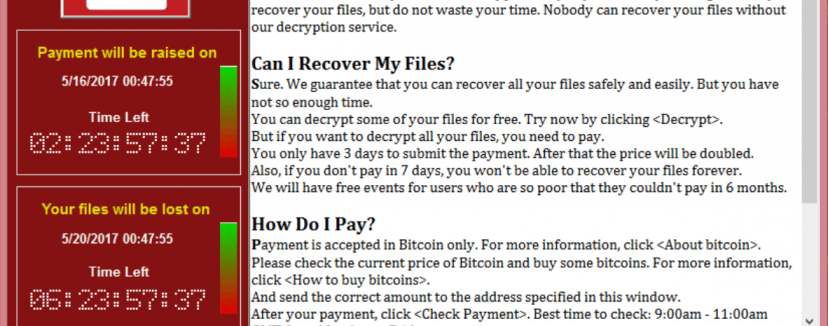

Comme d'habitude, ce ransomware faisait appel à diverses adresses sur Internet, pour récupérer ses clés de cryptage notamment, mais aussi dans ce cas particulier pour activer un mécanisme d'arrêt automatique laissé là par ses créateurs. Une sorte de "kill switch" permettant de stopper le ransomware quand ils le souhaitent.

Ces communications peuvent être stoppées en amont avec la nouvelle génération de protection au niveau DNS, c'est à dire le service qui permet de convertir un nom de domaine comme www.google.com en adresse IP sur Internet.

Ces nouvelles protection incluent du machine learning qui permet de détecter les noms de domaine suspects en fonction de leur activité, et de rediriger les requêtes vers des pages d'erreur sécurisées, ce qui a pour effet de bloquer l'action du malware.

La sensibilisation et l'entraînement des collaborateurs

La quasi intégralité des attaques par ransomware utilise des techniques de phishing pour délivrer l'attaque initiale. Cette méthode consiste à tromper l'utilisateur en se faisant passer pour un tiers afin de lui dérober des informations, ou de lui faire cliquer sur un fichier malveillant pour obtenir un accès à son système.

Sensibiliser les collaborateurs constitue donc une première ligne de défense qui peut s'avérer extrêmement efficace, à travers des tests de phishing réguliers et la diffusion de contenus ciblés pour combler les lacunes des collaborateurs les plus vulnérables au phishing.

La sécurité doit donc devenir une façon de penser dans l'entreprise, à la manière de ce qu'on peut voir sur des lieux de travail à risque. Ici le risque n'est plus physique mais cyber, et il n'ira qu'en s'aggravant.

catégories :